Gereksinimler

- Kimlik Fotokopisi

Açıklamalar

Sıfırdan Siber Güvenlik Uzmanlığı Eğitimi bu alana ilgisi olan herkesin rahatlıkla anlayabileceği şekilde oluşturulmuştur.

Sıfırdan Siber Güvenlik Uzmanlığı Eğitiminde; İçeriğin özüne odaklanarak hızla ilerlemenizi hedefledik. Kariyerinizde beyaz şapkalı hacker veya sızma testi uzmanı olma hedefleriniz varsa, ağ ve web uygulama güvenliği konularında detaylı ve uygulamalı bilgiler edinmek istiyorsanız, bilgisayar ve ağ bilginizi daha ileri bir noktaya taşımak istiyorsanız bu Sıfırdan Siber Güvenlik Uzmanlığı Eğitimini sıkılmadan takip edeceksiniz.

Eğitim başlagıç itibari ile kısaca network yapısını ve iletişimini , ardından kriptoloji hakkında genel bilgi seviyesini arttırmayı hedeflemektedir. Ardından linux komutları ve linux dizinleri ve yetkileri hakkında bilgi vermektedir. Bu kısımların ardından saldırı evresinde kullanılan araçlar ve saldırının metodolojisi uygulamalı olarak tüm öğrencilerimize gösterilmektedir. Eğitim sonunda bir sistemin nasıl hacklenebileceğini, web uygulama saldırı teknikleri ve zafiyetlerini, network saldırılarını , password saldırılarını, pasif ve aktif bilgi toplama evresindeki bilgiler ile nasıl exploit işlemi gerçekleştirilir gibi soruların cevabını bulabileceksiniz. Kurs içerisinde uygulamalı olarak iki hedef makine üzerinde bir çok hacking işlemi gerçekleştirilecektir.

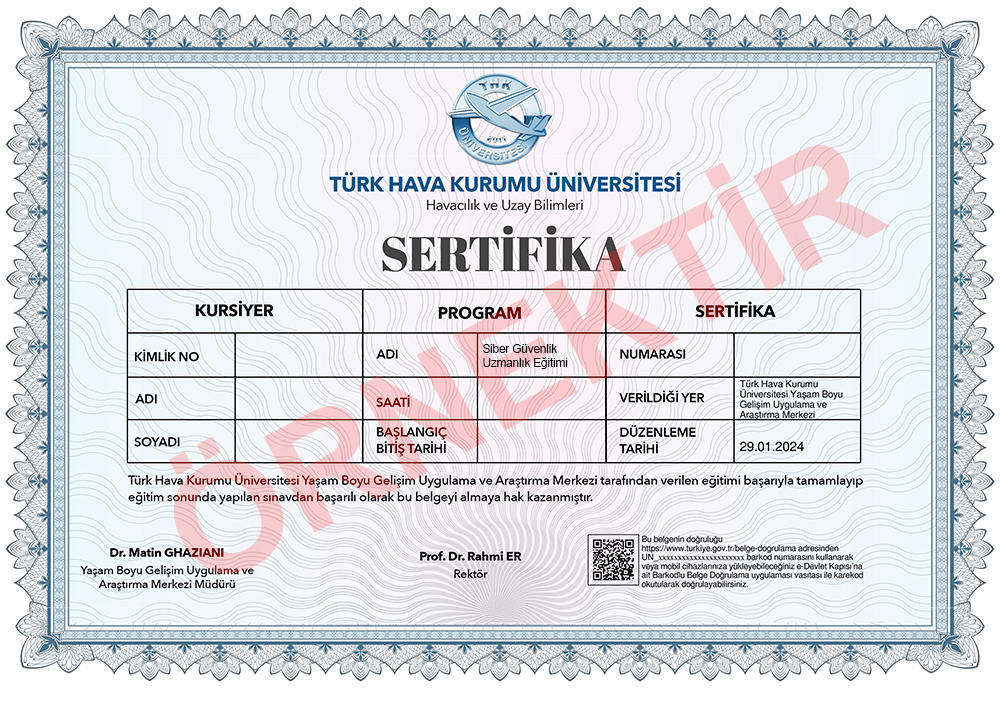

Eğitim Sonunda Sertifika Veriliyor mu?

Evet Eğitimin sonunda yapılan sınavdan başarılı olan öğrencilerimiz 3 adet Üniversite onaylı sertifika almaktadır. Bu sertifikalar; Siber Güvenlik Uzmanlığı Sertifikası, Siber Suçlar Sertifikası, ve Etik Hacker Sertifikası almaktadır.

Kurs İçeriği

- IP Adres-Public ve Private IP Adresi Nedir

- Netmask-Gateway Nedir

- Ağ Protokolleri ve Portlar TCP ve UDP Nedir

- Open System İnterconnection Model

- OSI - TCP.doc dosyası eklenecek kaynaklara Router-Switch- Hub Nedir?

- MAC Adresi Nedir?

- Arp ve MAC - Local Ağda İletişim Nasıl?

- DNS Protokol Nasıl Çalışır?

- Tree-way Handshake Nasıl Çalışır?

- Sudo Problemini Çözme

- Dizin oluşturma ve Silme

- Dosya Oluşturma ve Düzenleme Dosya Silme

- Dosya Taşıma ve Kopyalama Dizin veya Dosya Bulma Firefox Kurulumu

- Cat ile Grep Komutu Kullanımı Head ve Tail Komutu

- İşletim Sistemi ve Çekirdek Sürümü Öğrenme Man ve Help Komutu

- Top ve Ps Komutu

- Apt-get Install ile Kurulum

- Dosya indirme- Wget ve Git Clone Komutu MAC ve IP Adresimizi Öğrenme

- Linux Sistem Bilgisi Komutları Ping Komutu Kullanımı

- Terminal Üzerinde Karşılaşılabilir Hatalar Sudo Problemini Çözme

- Linux Dosya Sistemi Yapısı

- Linux Kullanıcı Oluşturma ve Silme Yetki Nedir? Nasıl Kontrol edilir?

- SUID-SGID-STİCKY Bit Nedir?

- Dosya Yetkisi Ayarlama Komutları - Chmod 8'li Gösterim İle Yetki Ayarlama

- Dosya Sahipliği Değiştirme – Chown Sistem Bilgisi ve Process Öldürme Dosya Sıkıştırma ve Açma Komutları TCP ve UDP Bağlantı Durumları – Netstat

- IP Adresi- Netmask ve Broadcast Değiştirme MTU Değeri Değiştirme

- MAC Adresi Değiştirme

- Echo ile Dosya İçeriğine Yazma Md5sum ile Dosya Hashleme

- Echo ve Base64 - Encode- Decode

- Simetrik - Asimetrik ve Hash Algoritmaları

- Cyber Kill Chain Model

- Genel Saldırı Metodolojisi

- Google Dork ile Bilgi Toplama

- DNS Üzerinden Bilgi Toplama

- Whois - Archive - theHarvester Dig Aracı Kullanımı

- Dig - DNS Zone Transfer Tespiti Dirb - Dizin tarama

- Gobuster - Dizin tarama Dmitry ile Derin Bilgi Toplama Wireshark aracı kullanımı

- Crunch ile Wordlist Oluşturma

- Cupp.py ile Sözlük Wordlisti Oluşturma

- Cewl ile Veri Çekme İşlemleri

- Typhoon ve Kali Linux Ağ Ayarları

- Test İçin Typhoon Kurulumu

- Nmap Giriş

- Nmap Komutları -2

- Nmap TCP/ UDP Taraması Nmap Komutları -3

- Nmap Komutları -4

- Nmap Firewall ve IDS Atlatma

- Nmap - Timing ve Performance komutları Nmap Script Kullanımı

- Nikto ile Web Zafiyeti Tespiti

- Skipfish ile Web Zafiyet Tespiti XSSER Kullanımı

- Searchsploit ile Exploit Bulma

- Metasploit Giriş Metasploit Komutları

- Metasploit Auixliary Modulu Kullanımı

- Metasploit Exploit-Payload Modulleri

- Metasploit Post Modulleri

- Metasploitable Kurulumu

- İlk Hacking Metasploitable

- VSFTPD Portu UNREALIRCD ve DİSTCCD Portları Hacking

- Tomcat Port Hacking

- Mysql -Tikiwiki port ve dizinlerini sömürme

- Java RMI ve PHP CGİ Hacking

- SSH Portuna Brute Force Saldırısı

- Msfvenom Giriş

- Window İS İçin Zararlı Yazılım

- Windows İS Zararlı Yazılım

- + Encode Linux İS Zararlı Yazılım

- + Encode Android İS Zararlı Yazılım + Encode

- Hping3 ile IP Spoofing

- Hping3 ile Initial Sequence Number Attack

- Hping3 ile Port tarama ve -f

- Giriş

- Crypto Hard CTF - XOR tanıma

- Crypto Keep Calm Çözümü - ASCII to Text Crypto

- Note CTF Çözümü - Hash Türünü Bulma

- Network Uptime CTF Çözümü - Pcap Uptime

- Süresi Network Bruto Anthem Çözümü

- HTTP Stream Faydası OSINT NS CTF Çözümü

- DNS Bulmak

- Forencis CTF Çözümü

- Unrar ve Grep Kullanımı

- Burp Suit Kurulum ve Ayarları

- Burp Suit İntercept ve http

- History

- Burp Suit Repeater Özelliği

- Burp Suit Intruder Özelliği

- Burp Suit Decoder Özelliği

- Netcat Giriş

- Netcat ile Veri Transfer

- Netcat ile Reverse Shell

- Netcat ile Bind Shell

- Kablosuz Ağ Terimleri

- Wifi adaptor ve ayarları

- Airodump ile Ağda Bilgi Toplama

- Ağda DOS ve Handshake yakalama

- Aircrak ile brute force saldırısı

- Ağa dahil olduktan sonra Arp Spoofing

- HTTP Methodları

- HTTP Request

- HTTP Response

- GET-POST Methodu

- HTML ve PHP Tarafı

- XSS Kaynak Kod Analiz

- OS Command İnjection Analiz

- Kaynak Kod Analizi Sql İnjection

- BWAPP Kurulumu

- Web Attack Saldırıları İçin Gerekli Ayarlar

- Remote and Local File Inclusion - Seviye Low Remote and Local File Inclusion - Seviye Medium File Upload -Seviye Low Çözümü

- File Upload - Seviye Medium Çözümü

- File Upload - Seviye High Çözümü

- Sensitive Data Exposure - Seviye Low Çözümü

- Sensitive Data Exposure - Seviye High and Medium ShellShock Exploit

- Server Side İncludes Exploit PHP Code İnjection Exploit IDOR Exploit - E-Ticaret siteleri

- HTML İNJECTİON - Get - Post - Url Zaafiyeti

- IFRAME INJECTİON Zaafiyeti

- OS COMMAND INJECTİON Zaafiyeti

- Device Access Zaafiyeti

- XXE (XML External Entity) Güvenlik Zafiyeti

- PHP EVAL Function

- SESSİON MANAGAMENT Zaafiyeti

- Directory Travelsal Zaafiyeti

- XSS Get Method

- XSS-Reflected XSS Post Method

- Sql İnjection LoginForm

- Sql İnjection GetSearch

- Firewall Nedir

- IDS/IPS Nedir?

- Waf Nedir?

- Waf Bypass

- İptables Giriş ve Kuralları

- İptables Reject ve Drop nedir?

- Farkları Nelerdir?

- Bir IP Adresini Drop Etme

- Sistemi Ping'e Kapatmak

- Iptables Kurallarında Değişiklik Yapma

- İptables Kurallarını Kalıcı Yapmak

- Kurmamışlar İçin Typhoon Kurulum ve Ayarları

- LotusCMS Exploit ve Yetki Yükseltme

- Robots.txt ve MongoAdmin Bilgi İfşası

- Drupal Exploit ve Yetki Yükseltme

- Hash-identifier ile Hash Bulma

- John The Ripper ile Hash Kırma

- Hydra İle Parola Saldırısı

- Medusa İle Parola Saldırısı

- Wordpress Enumeration Giriş

- Wordpress Brute Force Saldırısı

- Windows 7 - MS17_010 Tespiti ve Exploit İşlemi

- SMBCLİENT ile Samba Açıklığı kullanma ve SSH bağlantısı

- WPSCAN Kullanımı - Exploit ve Yetki Yükseltme

- Bilgi Toplama Evresi - Kullanıcı adı ve Şifre Bulma

- Plugin Üzerinden Kabuk Erişimi Alma Daha Yetkili Bir Kullanıcıya Geçiş

- Sudo Zafiyeti ile Root Olmak - TCPDUMP

- Hedef Hakkında Bilgi Toplama – Sqlmap

- PHP Reverse Shell ile Terminal Erişimi Almak

- Hedef Web Sunucunda Root Olmak - Tam Yetkili

- Bilgi Toplama - Sql İnjection Sömürüsü

- Web Sayfasına Kabuk Yerleştirme

- SUID Zafiyetinden Faydalanarak Root Olmak

- Local File Inclusion Exploit

- Sar2HTML Exploit - Crontab ile Root Olma

- Tomcat Exploit - CP Sbit ile Root Olma

- Bilgi Toplama Evresi ve Exploit İşlemi

- Daha Yetkili Bir Kullanıcıya Geçiş - Database Bilgilerine erişme -1

Bu Eğitim İçin Kim Ne Dedi ?

Caner Öztürk

Talha Aydın

Eğitiminizden memnun kaldım güzel içerikleriniz var umarımki gelecek hayatımın öncüsü olur aldığım sertifikalar, sadece bazı eksiklikler vardı deneme sınavlarının özensiz hazırlanışı ve sertifika sınavlarının basit hazırlanması konusu bu konuda üzerine durulması gerekiyor bence. Danışmanım Rüveyda Hanıma ilgi ve alakasından dolayıda ayrıca teşekkür ederim.

Aytaç YILMAZ

Eğitim içeriği yeterli ve eğitim yöntemi gayet başarılı, Ali ÇİFÇİ hocama anlatım tarzı, eğitim yöntemi ve öğretici bilgilerinden dolayı teşekkür ederim. Siber Güvenlik alanına ilgi duyan ve nerden başlayacağını bilemeyenler için eğitim paketini tavsiye ederim. Eğitim sonunda edinilen bilgilerle rahatlıkla siber güvenlik alanında kariyer planlaması yapacağınızdan emin olabilirsiniz.

Aynur FİDAN

Sıfırdan başlayan biri olarak çok şey öğrendim ve eğitimden fazlasıyla memnun kaldım . Aynı zamanda danışmanlık konusunda asla iletişimsizlik yaşanmıyor özellikle bunun için Rüveyda hanıma teşekkür ediyorum aynı zamanda Ali hocama da teşekkür ediyorum

Mehmet Hakan ALGAN

Eğitim içeriği tatmin edici ve dolu dolu , sistem inanılmaz sorunsuz.Memnuniyet garantili olarak eğitimlerinizi gönül rahatlığı ile alabilirsiniz. Kayıt sürecinde ve sonrasındaki tüm sorularımda bana destek olduğu için Şöhret Hanım'a da ayrıca çok çok teşekkürler.

Kazım G

Yaptığım işte poziyonumu yükseltmek istiyordum. Araştırma yaparken Ali hocanın bu eğitimini gördüm. Kayıt oldum özellikle Canlı derslerdeki lab uygulamaları çok işime yaradı teşekkürler. Sadece canlı ders sayısı 5 değil de daha fazla olsa daha iyi olur diye de öneri de bulunmak istiyorum. 1 yıldızı da bunun için kurdım:)

Burak Can EVİN

Böylesine geniş ve derinlemesine konuları kolay anlaşılır sade ve anlaşılır bir dille anlatığı , konuların adım adım çok iyi bir şekilde sıralamasını ayarladığını ve eğitimi alanlara bu farkı hissettirdiğini belirtmek isterim. Ali Çifçi hocama çok teşekkür ederim.

Göktuğ Öztürk

Sinan AKBABA

Kurum olarak memnuniyetimi bildirmekle birlikte, ders veren bazı hocalarımızın eğitimci olmaması hasebiyle anlatımda kalite düşüklüğünü gördüm. Bir kurs sıfırdan ileri seviye'ye verilecekse öğrencilerin konuyu anlayabilmesi için en yalın ve bol örneklerle verilmesi lazım. Eğitimi kurs alırken öğrenmesi lazım ve bu şekilde bir yol izlenmeli..

Nurettin

Arkadaşlar ben kursu aldığım zaman esnek bir şekilde derslere girebiliyordum. Ali hocam sağolsun bilgili bir hocamız çok yardımcı oldu ayrıca benim tüm sorunlarım ile ilgilenen Rüveyda hanıma da ayrıca teşekkür ederim:)

osman tatar

Öncelikle Ali hocamıza detaylı ve akılda kalıcı şekilde anlatımı için teşekkür ederim Daha sonrasında danışmanımız şöhret hanıma eğitmin başından sonuna kadar ilgi ve alakası dan dolayı teşekkür ederim herkese başarılar diliyorum.

Yorum Yaz

Bu Eğitimin Uzmanları

31 Aralık 2025

Novarge'den Resmi Dijital Sertifika ve Dijital Rozet

Novarge, Sanayi ve Teknoloji Bakanlığı Dijital Rozet / Sertifika Doğrulama Sistemine Resmî Olarak Onaylandı.

31 Ekim 2025

ODTÜ’de Sürekli Eğitim Merkezleri Geleceği Konuşuldu

Ortadoğu Teknik Üniversitesi Sürekli Eğitim Merkezi (ODTÜ-SEM) ev sahipliğinde düzenlenen Türkiye Sürekli Eğitim Merkezleri Konseyi (ÜNİSED) toplantısı, üniversitelerin sürekli eğitim merkezlerini bir araya getirdi.

14 Eylül 2025

Deepfake nedir? Nasıl Tespit Edilir?

Deepfake'ler, yapay zeka ve dijital medyada çığır açan ancak tartışmalı bir gelişmeyi temsil eder ve hiper gerçekçi sahte videolar ve ses kayıtlarının oluşturulmasına olanak tanır. Sofistike makine öğrenimi algoritmalarından yararlanarak, deepfake'ler görsel ve işitsel öğeleri manipüle ederek, bireylerin aslında hiç yapmadıkları şeyleri söylediğini veya yaptığını ikna edici bir şekilde tasvir edebilir.

27 Ağustos 2025

Ortalama İnternet Kullanıcısı için Temel Siber Güvenlik Uygulamaları

Günümüzün dijital odaklı dünyasında, siber güvenlik sadece BT uzmanları ve teknoloji meraklıları için değil, herkes için önemli bir konu haline gelmiştir. Sıradan internet kullanıcılarından aktif sosyal medya katılımcılarına kadar her internet kullanıcısı, kişisel bilgilerini tehlikeye atabilecek ve günlük yaşamını aksatabilecek çok sayıda siber tehditle karşı karşıyadır.

18 Haziran 2025

Sıfırdan Siber Güvenlik Uzmanlığı: Nasıl Başlanır?

Günümüz dijital çağında siber güvenlik, hem bireyler hem de kurumlar için vazgeçilmez bir alan haline geldi. Her geçen gün artan siber saldırılar, bu alandaki uzman ihtiyacını da beraberinde getiriyor. Peki, sıfırdan bir siber güvenlik uzmanı olmak mümkün mü? Cevap kesinlikle evet! Doğru bir yol haritası ve azimle, bu heyecan verici ve stratejik kariyere adım atabilirsiniz.

4.7